تزدهر الأعمال بالنسبة للمبتزّين عبر الإنترنت، فقد جمعت مجموعة "دارك سايد"، وهي مجموعة القرصنة التي أغلقت خطَّ أنابيب نفط رئيسي في الولايات المتحدة، في وقت سابق من هذا الشهر، أكثر من 90 مليون دولار، مؤخراً من عملة الـ "بتكوين" التي يصعب تتبُّعها من 47 ضحية مختلفة، وفقاً لـ "إيليبتيك"، وهي شركة تحليلات مختصة بسلاسل الكتل (بلوكتشين).

دعوة للاستيقاظ

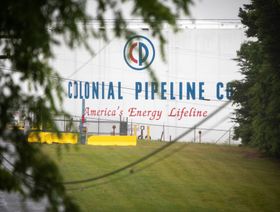

انتهى اختراق خط الأنابيب فقط بعد أن دفعت شركة "كولونيال بايبلاين" ما يقرب من 5 ملايين دولار على شكل فدية لاستعادة السيطرة على أنظمة الكمبيوتر اللازمة لتزويد معظم شرق الولايات المتحدة بالبنزين، مما أُطلق عليه على نطاق واسع بأنَّها "دعوة للاستيقاظ" للتخلُّص من الفجوات الرقمية السائبة.

تبع الحادث إصدار الرئيس الجديد "جو بايدن" لأمر تنفيذي جديد بشأن تحسين الأمن السيبراني للولايات المتحدة.

وحالياً، تتحرَّك وزارة الأمن الداخلي لتنظيم الأمن السيبراني في صناعة خطوط الأنابيب، كما أنَّه من المتوقَّع أن تُصدر "إدارة أمن النقل" قواعد إلزامية، ومتطلَّبات إعداد التقارير لحماية خطوط الأنابيب من الهجمات الإلكترونية.

إخفاء المعلومات

لكن هناك فجوات رئيسية. ففي جميع التقارير الأخيرة عن الهجمات الإلكترونية، كانت هناك تغطية ضئيلة لكيفية حدوثها فعلياً.

كنت تعتقد تقريباً أنَّ الأشرار يقتحمون مراكز بيانات الشركات في جوف الليل مسلَّحين بـ "يو إس بي" شرير، أو يرسلون خلسةً سطوراً من التعليمات البرمجية الخبيثة أثناء عدم انتباه ضباط أمن المعلومات.

يبدو الأمر كما لو أنَّ البرامج الضارة تتجسَّد تلقائياً على الخادم، ثم تشقُّ طريقها للسيطرة على الأصول التشغيلية.

تحجم الشركات عن تصحيح الانطباعات الخاطئة من خلال مناقشة تفاصيل الاختراق، لأنَّها تصنع دعاية سيئة لها، وتكشف حتماً عن بعض الإجراءات الأمنية غير المتقنة.

يخلق غياب المعلومات هذا شعوراً باللامبالاة من قبل المتفرج، مما يترك الكثيرين في الصناعة غير مستعدين للهجوم التالي.

كيف يحدث الاختراق الإلكتروني؟

في الحياة الواقعية، غالباً ما يتمُّ اختراق خوادم الشركات من خلال خدمات تسجيل الدخول عن بعد، إذ يتصل الموظفون بالمكتب من الشبكات المنزلية المكشوفة.

وبمجرد حصول المهاجم على وصول مبدئي إلى شبكة مؤسسة ما، يمكن استخدام أدوات القرصنة الأخرى لاستغلال عيوب البرامج، والتسلُّل إلى أنظمة التحكُّم الحرجة. لقد أدى ظهور العمل عن بعد أثناء الوباء إلى زيادة فرص الهجوم هذه بشكل كبير.

إنَّ معظم الناس لا يفكرون بأنَّ أجهزة الكمبيوتر الشخصية الخاصة بهم هي نواقل للبرامج الضارة المُعدية، ولكن هذا ما هي عليه.

برامج ضارة

يُنظر إلى أجهزة الكمبيوتر المحمولة على أنَّها أماكن لتخزين الصور والملفات الخاصة، ويميل المصنِّعون إلى التقليل من أهمية نقاط الضعف.

لقد كانت مفاجأة الأسبوع الماضي، عندما اعترف كريغ فيديريغي، نائب الرئيس الأول لهندسة البرمجيات في شركة "أبل" أنَّ "ماك" يعاني من مشكلة تتعلَّق بالبرامج الضارة.

وفقاً لما قاله "فيديريغي"، كان هناك 130 نوعاً من برامج "ماك" الضارة في العام الماضي، أصاب أحدها 300 ألف نظام. وكل هذا يأتي من شركة أعلنت تاريخياً أنَّ أجهزتها تشكِّل بديلاً أكثر أماناً لنظام "مايكروسوفت ويندوز".

إنَّ الصراحة الزائدة يمكن أن تُشجِّع المستهلك على مزيد من اليقظة. ففي عام 2016، عرض الفنان الكوميدي "جون أوليفر" مقطعاً ساخراً لمهندسي "أبل" يتدافعون لإخماد الحرائق، وإصلاح نقاط الضعف في البرامج، في حين يسرق متسللٌ خبيث صوراً حميمة من أجهزة المستخدم.

إنَّه تصوير دقيق إلى حدٍّ ما لتحديات أمن المعلومات، إذ يتعيَّن على عددٍ قليل من المهندسين صد القراصنة المحتملين في 24 منطقة زمنية مختلفة.

غياب الشفافية

إنَّ الافتقار إلى الشفافية ليس فقط خطأ العلاقات العامة للشركات. إذ غالباً ما تظلُّ الثغرات الأمنية في البرامج سرية لأغراض الأمن القومي.

لا أحد يحب الحديث عن ذلك، لكنَّ الحكومة الأمريكية تستغل الثغرات الأمنية طوال الوقت، لجمع المعلومات الاستخبارية، وإجراءات مكافحة الإرهاب.

تشتهر وكالة الأمن القومي، ووكالة المخابرات المركزية بتخزين أدوات القرصنة، التي وقع العديد منها في الأيدي الخطأ.

ففي عام 2019، استخدم المتسللون ثغرة تمَّ تسريبها من وكالة الأمن القومي لتعطيل الخدمات الحكومية في "بالتيمور".

التخزين في "السحابة"

يُعَالج الأمر التنفيذي الذي أصدره "بايدن" جزءاً من المشكلة، من خلال تصور نقل البيانات والخدمات الحكومية من الخوادم المحلية إلى السحابة.

يمتلك موفِّر خدمة الاستضافة السحابية حَسن السمعة موظفين يعملون بدوام كامل، ويراقبون البنية التحتية، ويَبقون على اطلاع دائم بالتحديثات الأمنية؛ لذلك يمكن تصحيح الثغرات الأمنية التي تمَّ الكشف عنها حديثاً على الفور.

قد يكون هذا منطقياً بالنسبة للوكالات الحكومية، ولكن ربما لا يكون ذلك للشركات الخاصة التي تدير البنية التحتية الحيوية.

احتكار سوق الحوسبة السحابية

يهيمن ثلاثة لاعبين على سوق الحوسبة السحابية، وهم "منصة غوغل السحابية"، و"مايكروسوفت أزور"، و"خدمات أمازون ويب".

من شأن الاعتماد الأكبر على عمالقة التكنولوجيا أن يجعل الإنترنت أكثر عرضة لفشل كارثي من خلال تقليل عدد أهداف القرصنة الرئيسية.

على النقيض من ذلك، يجب أن يكون نظام الاتصالات الموزَّع قادراً على الصمود حتى في وجه ضربة نووية.

فحالياً، يمكن أن تؤدي الأعطال في مزوِّدي التخزين السحابي الرئيسيين، إلى تعطيل الخدمة للبلد بأكمله.

وأيضاً، فإنَّ الأشخاص القلقين من القوة الاحتكارية المتزايدة لشركات التكنولوجيا العملاقة، لديهم أسبابهم الخاصة للاعتراض على ذلك.

قواعد جديدة للأمن السيبراني

من المحتمل أن تُستمد قواعد الأمن السيبراني الجديدة في "إدارة أمن النقل" من إطار عمل الأمن السيبراني الذي يحتفظ به المعهد الوطني للمعايير والتكنولوجيا التابع لوزارة التجارة.

فلقد تمَّ بناء إطار العمل من خلال أمر تنفيذي وقعه الرئيس "باراك أوباما"، في عام 2013، الذي أسس أفضل ممارسات الصناعة لإدارة المخاطر الإلكترونية، لكنَّ الالتزام كان محدوداً، لأنَّ التنفيذ يتطلَّب استثمارات ضخمة.

من السهل التقليل من أهمية التدابير الأمنية، لأنَّ عواقب التراخي غير معروفة. الكسل هو ميزة تنافسية إلى أن يأتي يوم يضرب فيه الأشرار ضربتهم.

حتى مع معايير الأمان التي تفرضها "إدارة أمن النقل"، ستستفيد الصناعة من شفافية أكبر حول الانتهاكات، ونقاط ضعف البرامج.

ينحصر الأمن السيبراني في نهاية المطاف في السلوك البشري، ويميل الناس إلى الظنِّ بأنَّهم يوفِّرون الوقت والمال عندما يُقللون من شأن المخاطر.

ستكون النتيجة الأسوأ هي أن يتحوَّل الأمن السيبراني إلى مجرد عملية إنجاز مهمات روتينية، مثله مثل تلك الطقوس غير المجدية التي نعاني منها في المطار.